티스토리 뷰

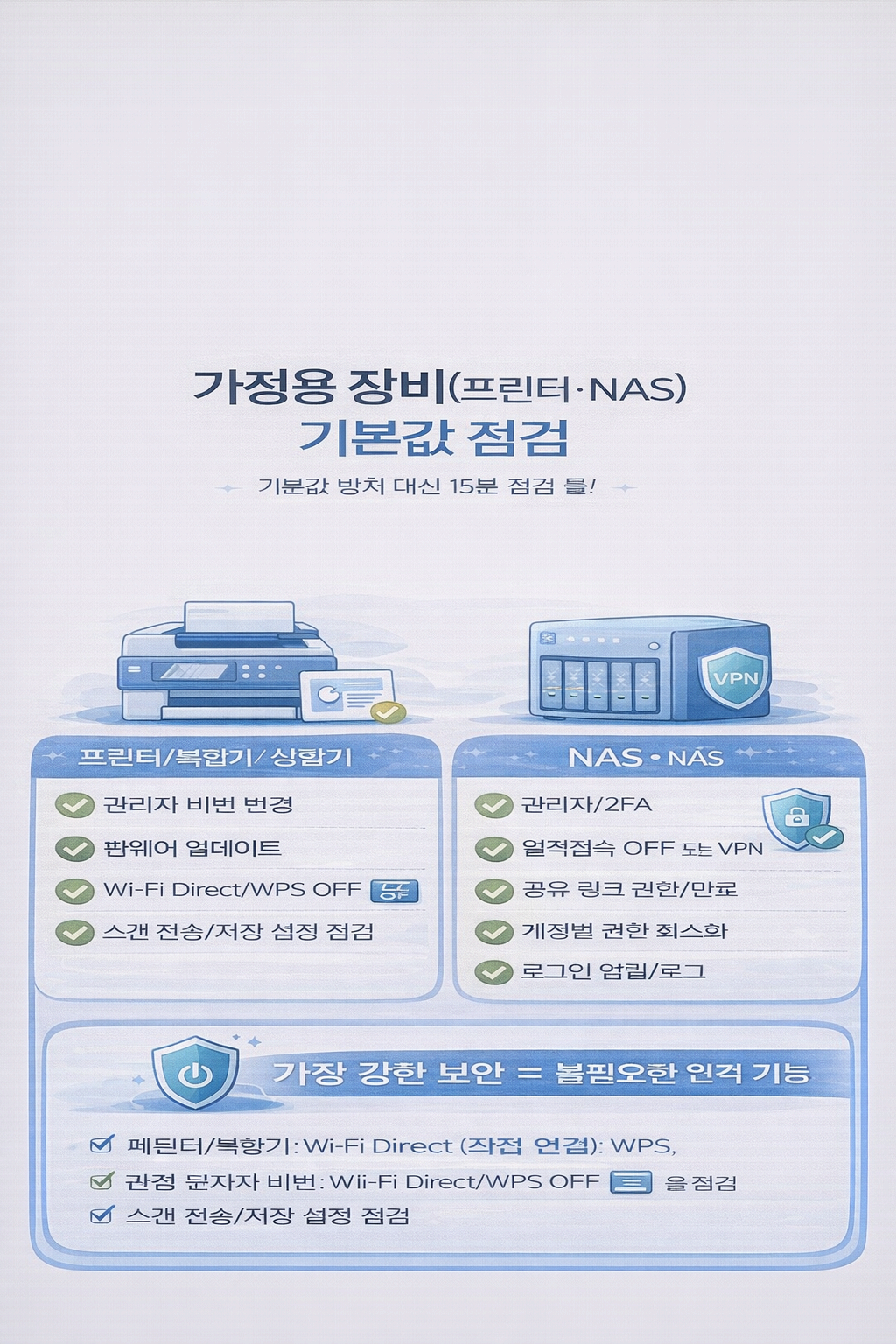

집 네트워크 보안을 이야기할 때 사람들은 보통 스마트폰, 노트북, 공유기부터 떠올립니다. 그런데 실제로 사고의 발화점이 되는 경우가 많은 건 ‘조용히 돌아가는 장비’입니다. 프린터/복합기, NAS(개인용 저장장치), 미니 PC 홈서버, IP 카메라, 스마트TV 같은 장비들은 한 번 설치하면 몇 달, 몇 년씩 기본값 그대로 방치되는 경우가 흔합니다. 문제는 이 장비들이 “내부망 장비”라는 이유로 경계가 느슨해진다는 점입니다. 내부망이어도 악성 앱/감염된 기기/손님 기기/IoT 취약점 등으로 네트워크 안에 들어온 위협이 이 장비들을 발판으로 삼을 수 있고, 포트포워딩/원격접속/DDNS 같은 설정이 켜져 있으면 내부 장비가 그대로 ‘외부 공개’가 되어버리기도 합니다. 특히 NAS는 사진, 스캔본, 계약서, 신분증 이미지 등 민감 데이터가 모이기 쉬워서, 한 번 뚫리면 금전 피해보다 더 긴 후폭풍(사생활·신원 노출)로 번질 수 있습니다. 이 글은 “고급 보안”이 아니라 기본값 탈출에 집중합니다. 관리자 비밀번호 변경, 펌웨어 업데이트, 원격접속/공유 설정 점검, 계정 권한 최소화, 로그/접속 알림, 그리고 불가피한 원격접속을 안전하게 운영하는 원칙까지. 15분 안에 점검 가능한 형태로 정리해드립니다.

서론: 프린터와 NAS는 ‘보안 의식이 낮은데’ 권한은 센 장비다

프린터는 종종 “그냥 출력기”로 취급되지만, 실제로는 네트워크에 붙는 컴퓨터에 가깝습니다. 관리 페이지가 있고, 저장 공간이 있고, 스캔 데이터를 보관하기도 하고, 이메일 전송 기능이 있는 모델도 많습니다. NAS는 더 직접적입니다. 집안의 중요한 파일이 모이는 ‘디지털 금고’인데, 금고 문(계정/원격접속/공유 링크)이 기본값이면 의미가 없습니다. 게다가 이 장비들은 스마트폰처럼 “사용자가 매일 만지면서 업데이트를 신경 쓰는 대상”이 아닙니다. 그래서 취약점 패치가 누락되기 쉽고, 초기 설정(기본 계정/기본 포트/공유 권한)이 그대로 남기 쉽습니다. 결론은 하나입니다. 내부망이라 괜찮다가 아니라, 내부망이기 때문에 더 조용히 오래 털릴 수 있다입니다.

본론: 15분 기본값 점검표(프린터/NAS 공통 + 장비별 포인트)

1) 1분: “원격 접속이 열려 있는지”부터 확인

가정용 장비 보안의 핵심 위험은 ‘의도치 않은 외부 공개’입니다.

- 공유기에서 포트포워딩/DMZ/UPnP에 프린터/NAS 관련 규칙이 있는지 확인

- NAS에서 퀵커넥트/클라우드 원격접속/DDNS 같은 기능이 켜져 있는지 확인

원격이 필요 없으면 꺼두는 게 최선입니다. “편리함”이 공격 표면을 가장 크게 키웁니다.

2) 2분: 관리자 비밀번호 변경(기본값/약한 비번 즉시 폐기)

- 프린터/복합기 웹 관리 페이지(또는 앱) 관리자 비번 변경

- NAS 관리자 계정 비번 변경 + 가능하면 관리자 계정 이름 변경/별도 관리자 계정 생성

- 공유기 관리자 비번과 동일하게 쓰지 않기(연쇄 침해 방지)

가능하면 비밀번호 관리자에 “장비명/접속주소/계정” 구조로 저장해두면 유지가 쉬워집니다.

3) 3~5분: 펌웨어 업데이트(장비 보안의 ‘진짜 패치’)

프린터/NAS는 취약점이 펌웨어로 해결되는 경우가 많습니다.

- 장비 설정에서 펌웨어 최신 여부 확인

- 자동 업데이트가 있으면 켜는 편이 유지에 유리(지원하는 경우)

- 오래된 모델로 업데이트가 끊겼다면, “원격 기능 OFF + 외부 공개 차단”을 더 강하게 가져가야 합니다.

4) 2분: 계정/권한 최소화(‘공용 계정’ 금지)

- NAS는 가족별 계정을 만들고, 폴더 권한을 필요 최소(읽기/쓰기 분리)로 설정

- “guest/anonymous” 같은 게스트 계정은 비활성화 권장(필요하면 제한적으로)

- 프린터도 관리자 계정과 사용자 기능이 분리된다면 관리자 권한을 최소 인원만 보유

공용 계정은 편하지만, 사고가 나면 “누가 접근했는지”도 추적이 안 됩니다.

5) 2분: 공유 기능 점검(프린터/NAS 모두 ‘공유’가 핵심 위험)

- NAS: 링크 공유가 “누구나 접근”으로 되어 있지 않은지, 만료 기간/비밀번호/다운로드 제한이 있는지 확인

- 프린터/복합기: 스캔 데이터가 내부 저장소에 남는지, 이메일 전송 설정에 외부 주소가 등록되어 있지 않은지 확인

특히 NAS 공유 링크는 편해서 자주 쓰지만, 실수로 공개 범위를 넓히면 ‘유출’이 됩니다.

6) 2분: 외부 노출 통로 정리(원격이 필요할 때의 현실 원칙)

원격이 꼭 필요하다면 “그나마 안전한 선택”으로 구성해야 합니다.

- 포트포워딩으로 직접 여는 방식은 위험도가 큽니다(특히 관리자 페이지/기본 포트). 가능하면 지양.

- 가능하면 신뢰 가능한 VPN(회사 VPN/검증된 VPN)으로 집 네트워크에 먼저 접속한 뒤 NAS에 접근하는 구조가 안전합니다.

- 원격 기능을 쓰더라도 2FA 지원 시 반드시 켜기, 로그인 알림/차단 정책이 있으면 활성화.

7) 1~2분: 로그/알림(‘조용한 침입’ 탐지)

- NAS: 로그인 실패/성공 기록, 낯선 IP 접속 기록, 관리자 설정 변경 로그 확인(가능한 모델에서)

- 프린터: 관리 페이지 접속 기록/설정 변경 이력이 제공되면 확인

- 가능하면 “이상 로그인 알림” 기능을 켜두면, 사고를 ‘빨리’ 알아차릴 확률이 올라갑니다.

장비별 추가 포인트

- 프린터/복합기: Wi-Fi Direct(직접 연결), WPS, 기본 관리자 비번, 스캔 저장/전송 설정(이메일·SMB·클라우드) 우선 점검

- NAS: 원격접속(QuickConnect/DDNS), 관리자 계정 보호(2FA/잠금 정책), 공유 링크 권한, 중요 폴더 암호화/스냅샷/랜섬웨어 방어 기능(지원 시) 점검

결론: 가정용 장비 보안은 ‘기능을 끄는 것’이 가장 강하다

프린터와 NAS는 “편의 기능”이 많을수록 위험해집니다. 원격접속, 자동 공유, 쉬운 링크, 기본 계정… 모두 생활을 편하게 해주지만, 공격자에게도 편한 문이 될 수 있습니다.

그래서 가정용 장비 보안의 핵심은

이 다섯 가지만 해도 “기본값 방치”로 생기는 사고는 상당 부분 줄어듭니다. 다음 글(40번)에서는 출근·카페·공항에서 노트북 네트워크 안전 수칙을 다룹니다. 노트북은 스마트폰보다 권한이 크고, 브라우저/확장프로그램/파일 다운로드가 얽히면서 사고가 커지기 쉬운 장치입니다. 외부에서 노트북을 쓸 때 최소한으로 지켜야 할 규칙을 실전 체크리스트로 이어가겠습니다.