티스토리 뷰

피싱은 보통 “가짜 로그인 페이지”에서 끝나지 않습니다. 그 앞단에 늘 ‘유도’가 있고, 그 유도의 출발점에는 종종 DNS가 있습니다. DNS는 쉽게 말해 “도메인 주소록”입니다. 우리가 브라우저에 사이트 주소를 입력하면, DNS가 그 도메인이 어디(어떤 서버)로 가야 하는지 알려주죠. 공격자는 이 흐름을 노립니다. 사용자가 실수로 비슷한 도메인을 입력했거나(오타), 문자/DM 링크가 미묘하게 다른 도메인이거나, 혹은 네트워크 환경이 불안정해 DNS가 조작되면, 사용자는 정상 사이트로 가는 줄 알고 가짜 사이트로 들어갈 수 있습니다. 보안 DNS는 이때 도움이 됩니다. 알려진 피싱/악성 도메인을 “주소록 단계에서” 막아버려 접속 자체를 실패시키거나 경고로 돌려주는 방식이기 때문입니다. 하지만 보안 DNS도 만능은 아닙니다. 이미 사용자가 정상 도메인에서 “가짜 팝업”에 속아 정보를 입력하거나, 악성 앱이 기기 내부에서 동작하는 상황까지 해결해주진 못합니다. 그래서 이 글은 과장 없이 정리합니다. ①보안 DNS가 실제로 막아주는 것(어떤 유형의 피싱에 강한지), ②못 막는 것(여전히 도메인 확인/2FA가 필요한 이유), ③휴대폰/PC/공유기에서 적용할 때의 실전 전략(“어디에 설정해야 효과가 큰지”), ④설정 후 점검 루틴까지. 목표는 하나입니다. 피싱 링크를 ‘클릭했을 때 끝’이 아니라 ‘연결되기 전에 차단’되게 만드는 것입니다.

서론: DNS는 ‘보안의 뒷문’이 아니라, 피싱을 줄이는 ‘앞문 필터’다

많은 사람은 보안을 비밀번호나 2단계 인증(2FA)처럼 “로그인 단계”에서만 생각합니다. 그런데 피싱은 로그인 단계까지 가지 않게 만드는 편이 더 효율적입니다. 즉, 가짜 사이트에 도착하지 못하게 막는 게 최선이죠. 보안 DNS는 바로 그 역할을 합니다. 사용자가 피싱 도메인을 밟는 순간, DNS 단계에서 “이 도메인은 위험”이라고 판단해 연결을 차단하거나 경고 페이지로 유도합니다. 이건 백신처럼 기기 내부를 청소하는 도구가 아니라, “위험한 목적지로 가는 길목”을 좁히는 도구입니다. 특히 공공 Wi-Fi나 낯선 네트워크 환경에서는 DNS가 기본값(통신사/공유기/공공망 제공 DNS)으로 설정되어 있는 경우가 많습니다. 이때 보안 DNS를 사용하면 최소한 ‘알려진 악성 도메인’에 대한 방어막이 생깁니다. 물론 오타 도메인, 신생 피싱 도메인, 정상 도메인에서의 사회공학(사칭 메시지)까지 100% 막을 수는 없습니다. 그래서 보안 DNS는 “기본기(도메인 확인, 링크 로그인 금지, 2FA)” 위에 얹는 추가 안전장치로 보는 게 맞습니다.

본론: 보안 DNS가 잘 막는 것 vs 못 막는 것, 그리고 실전 설정 전략

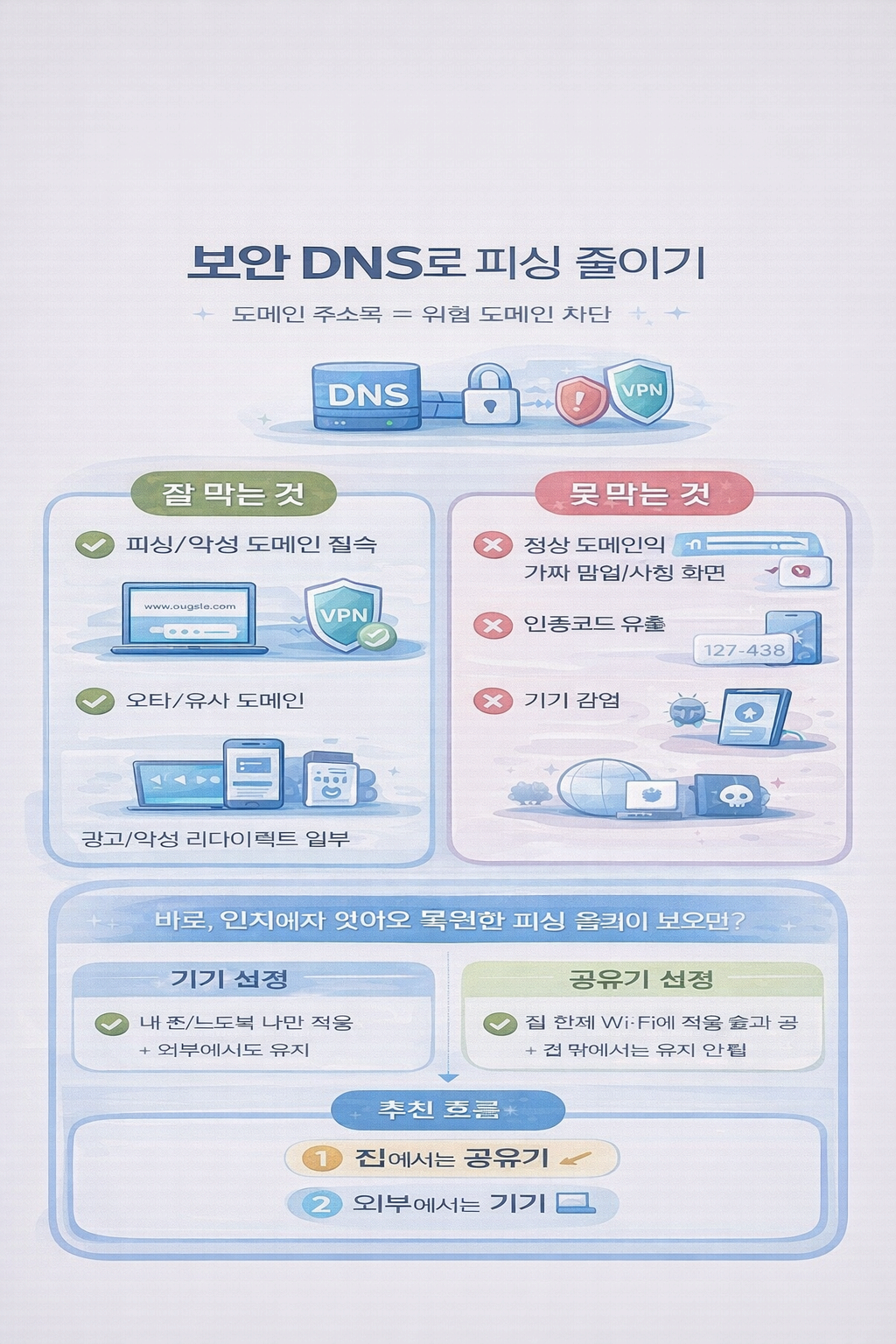

1) 보안 DNS가 잘 막는 것(효과 큰 3가지)

- 알려진 피싱/악성 도메인 접속: 이미 수집·분류된 위험 도메인은 DNS 단계에서 차단될 수 있습니다.

- 오타/유사 도메인: 실수로 비슷한 주소를 입력했을 때, 위험 도메인으로 분류돼 있으면 연결 전에 걸러집니다.

- 광고/악성 리다이렉트 일부: 환경에 따라 악성 광고 도메인 일부가 차단되어 “이상한 사이트로 튕김”이 줄어들 수 있습니다.

핵심은 ‘목적지 차단’입니다. 목적지가 위험하다고 알려진 순간, 연결 자체가 끊기는 구조가 가장 큰 장점입니다.

2) 보안 DNS가 못 막는 것(여기서 과신하면 사고 난다)

- 정상 도메인(예: 진짜 사이트)에서 뜨는 가짜 팝업/사칭 화면: 도메인이 정상이라면 DNS는 막지 못합니다.

- 사용자가 직접 정보를 입력하는 사회공학: “인증코드 보내줘”, “비밀번호 입력해” 같은 상황은 DNS와 무관합니다.

- 이미 감염된 기기: 악성 앱이 내부에서 동작하며 정보를 빼가면 DNS만으로 해결되지 않습니다.

- 신생 피싱 도메인: 막 생성된 도메인은 분류가 늦을 수 있어 100% 방어는 어렵습니다.

따라서 결론은 이겁니다. 보안 DNS는 “피싱 확률을 낮추는 필터”이지 “피싱을 0으로 만드는 방패”가 아닙니다.

3) 어디에 설정해야 효과가 큰가: 기기 vs 공유기(현실 선택)

보안 DNS 설정 위치는 크게 두 가지입니다.

- 기기(폰/PC)에 설정

장점: 내가 쓰는 기기만 확실히 적용, 외부에서도 유지(모바일 데이터/다른 Wi-Fi에서도 적용되는 방식이 있음).

단점: 집에 기기가 많으면(가족/IoT) 개별 설정이 번거롭습니다.

- 공유기에 설정

장점: 집 Wi-Fi에 붙는 기기 전체에 적용되어 체감 효과가 큽니다(IoT 포함).

단점: 집 밖에서는 적용되지 않고, 일부 기기/서비스가 예외를 만들 수 있습니다.

현실적인 추천은 이렇습니다. 집에서는 공유기 설정으로 “전체 적용”을 만들고, 개인 폰/노트북은 추가로 기기에서도 설정해 “외부에서도 유지”되게 만드는 방식이 가장 단단합니다.

4) 설정할 때 헷갈리는 포인트 4개(실수 방지)

- DNS를 바꿨는데도 효과가 없는 느낌: 브라우저/기기 캐시, 기존 네트워크 설정이 남아 있을 수 있습니다. 한 번 Wi-Fi 재연결/기기 재부팅이 도움이 됩니다.

- 일부 사이트가 안 열림: 보안 DNS가 광고/추적 도메인을 강하게 차단하는 모드일 경우, 특정 사이트/앱이 의존하는 리소스가 막힐 수 있습니다. 이때는 “보안만” 모드로 낮추거나 예외 설정이 필요할 수 있습니다.

- 가족/업무 서비스 충돌: 회사 보안 정책이나 일부 금융/업무 앱이 특정 네트워크 조건을 요구하는 경우가 있어, 문제 생기면 우선 원복할 수 있게 “원래 설정을 기록”해두세요.

- VPN과의 관계: VPN을 켜면 DNS가 VPN 내부 DNS로 바뀌는 경우가 많습니다. 즉, “보안 DNS를 켰는데 VPN 켜면 체감이 달라지는” 상황이 생길 수 있습니다. 이건 이상이 아니라 구조적 차이입니다.

5) 보안 DNS를 쓰면 좋은 사람(우선순위)

- 링크/검색을 많이 하는 사람(업무/콘텐츠 제작 포함)

- 가족이 다양한 기기를 쓰는 집(특히 IoT가 많은 집)

- 공공 Wi-Fi를 자주 쓰는 사람(단, 공공망에서는 ‘테더링 우선’ 원칙은 그대로)

- “피싱 링크 실수”가 가장 걱정인 사람(보안 DNS는 실수를 ‘사전에’ 줄여줌)

6) 1분 점검 루틴: 제대로 적용됐는지 확인하는 습관

- 집 공유기에서 DNS를 바꿨다면: 집 Wi-Fi에 연결된 상태에서 정상/차단 동작이 기대되는 상황(테스트용으로 알려진 차단 페이지 등)을 확인하거나, 최소한 “DNS 설정이 저장됐는지”를 관리자 페이지에서 재확인합니다.

- 폰/PC에서 바꿨다면: 네트워크 상세 설정에서 “DNS 값이 실제로 반영됐는지”를 다시 보고, Wi-Fi를 껐다 켜거나 재부팅으로 캐시를 정리하면 오동작이 줄어듭니다.

- 중요한 건: 설정 후 ‘그냥 믿지 말고’ 한 번 확인하는 것입니다.

결론: 보안 DNS는 ‘피싱을 0’으로 만들진 않지만, ‘실수’를 확실히 줄인다

피싱의 본질은 기술보다 습관과 유도에 가깝습니다. 그래서 완벽한 해결책은 없지만, 사고 확률을 낮추는 레이어는 만들 수 있습니다. 보안 DNS는 그중에서도 비용 대비 효과가 좋은 레이어입니다. 피싱 도메인으로 연결되기 전에 길목에서 차단할 수 있고, 특히 집 공유기에 적용하면 가족과 IoT까지 한 번에 보호 범위를 넓힐 수 있습니다. 다만 보안 DNS가 만능이 아니라는 점은 반드시 기억해야 합니다. 여전히 “링크로 로그인하지 않기”, “도메인 확인”, “2FA/패스키”, “업데이트” 같은 기본기는 유지되어야 합니다. 다음 글(37번)에서는 라우터에 붙는 ‘수상한 기기’ 찾고 차단하는 방법을 이어서 다룹니다. 보안 DNS로 ‘목적지’를 줄였다면, 이제는 집 네트워크 안의 ‘방문자(기기)’를 점검해서, 낯선 기기가 붙었을 때 빠르게 발견하고 차단하는 실전 루틴을 만들어보겠습니다.