티스토리 뷰

피싱 사이트(가짜 로그인 페이지)는 요즘 정말 정교합니다. 로고, 색감, 버튼 위치까지 공식 사이트와 거의 똑같이 만들어서 “화면만 보고”는 구분이 어려운 경우가 많습니다. 특히 2026년에는 스미싱·DM 링크를 통해 접속한 뒤, 마치 정상 로그인처럼 보이는 페이지에서 아이디/비밀번호를 입력하게 만든 다음 계정을 탈취하는 수법이 흔합니다. 더 무서운 건, 피싱은 ‘해킹’처럼 느껴지지 않는다는 점입니다. 사용자는 그냥 로그인한 것뿐인데, 그 순간 계정의 열쇠를 스스로 넘겨준 셈이 됩니다. 그렇다면 답은 기술 지식일까요? 아닙니다. 피싱은 “웹의 구조”를 알면 생각보다 빠르게 걸러집니다. 핵심은 페이지 디자인이 아니라 주소창(도메인), 리다이렉트 흐름, 로그인 UI의 미묘한 불일치, 그리고 입력 직전의 행동 원칙입니다. 이 글은 로그인 페이지를 봤을 때 어디부터 확인해야 하는지(우선순위), 가짜가 자주 놓치는 디테일, 그리고 이미 들어가 버렸을 때 피해를 줄이는 즉시 대응까지 정리합니다. 목표는 하나입니다. “화면이 아니라 주소로 판단하고, 애매하면 ‘직접 접속’으로 우회하기”입니다.

서론: 가짜 로그인은 ‘디자인’이 아니라 ‘주소(도메인)’에서 들통난다

피싱 페이지는 브랜드 로고와 UI를 베끼는 데는 능하지만, “진짜 도메인”까지 가져오지는 못합니다. 공격자의 목적은 공식 사이트를 만드는 게 아니라, 사용자가 입력하는 자격증명(아이디/비밀번호/인증코드)을 가로채는 것이기 때문입니다. 그래서 공격자는 비슷한 철자의 도메인을 만들거나, 서브도메인으로 그럴듯한 단어를 붙이거나, 단축 링크를 사용해 최종 주소를 숨깁니다. 사용자는 로고를 보고 안심하지만, 주소창은 공격자가 가장 숨기고 싶어 하는 흔적입니다. 또 한 가지. 피싱은 “급함”과 결합될 때 성공률이 폭발합니다. 택배, 결제, 계정 정지, 저작권 경고 같은 문구로 사용자를 링크로 끌어오고, ‘지금 로그인해서 확인’하게 만들죠. 이때 판단 시간을 줄이는 가장 좋은 방법이 주소창 3초 점검입니다. 이제부터 그 체크포인트를 구체적으로 설명합니다.

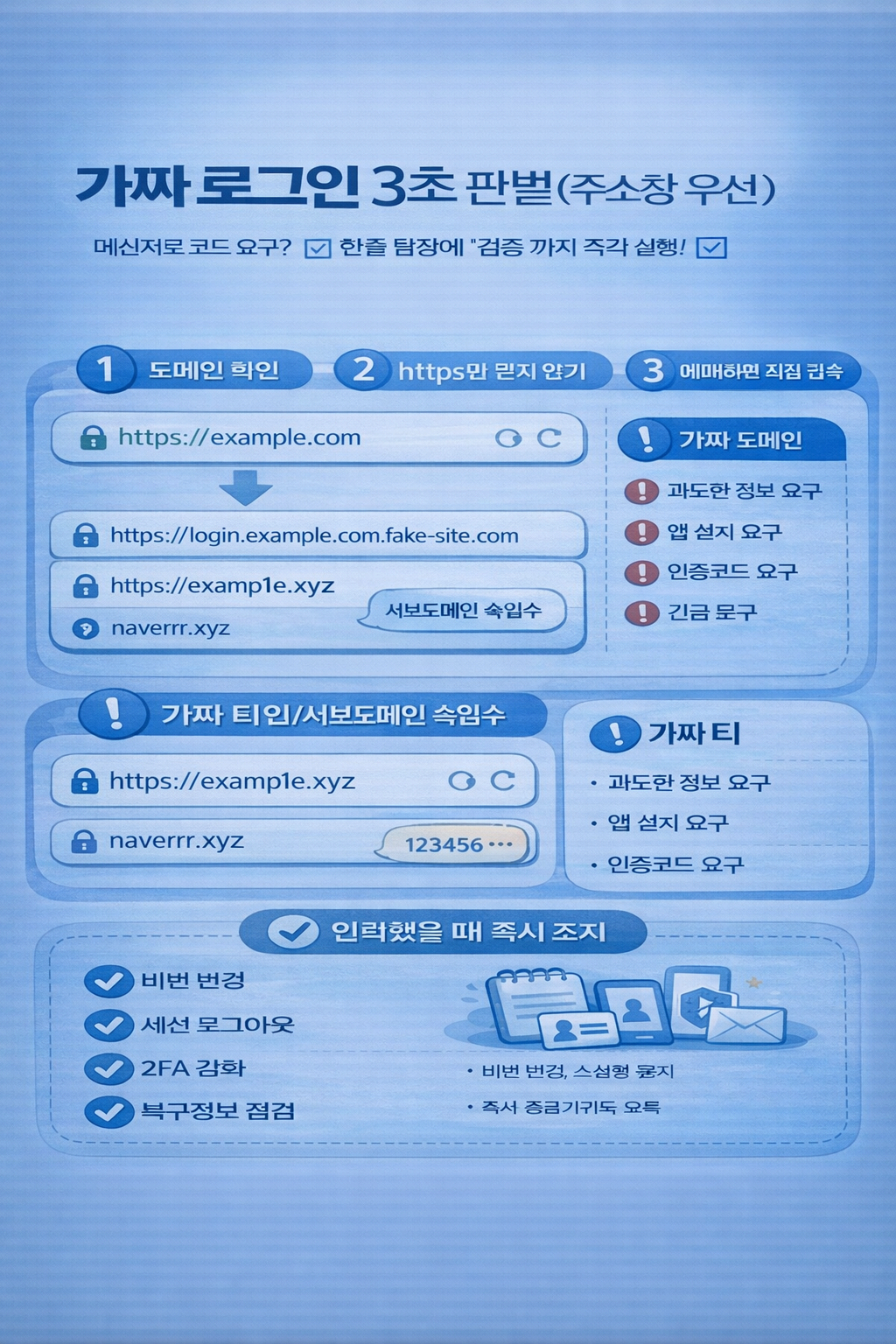

본론: 로그인 페이지 3초 점검법(우선순위대로 보면 빠르다)

1) 1순위: 주소창에서 “진짜 도메인”만 본다

로그인 화면에서 가장 먼저 볼 곳은 로고가 아니라 주소창입니다. 도메인은 보통 “마지막 점(.) 앞 단어 + 확장자”가 핵심입니다. 예를 들어 example.com에서 진짜 정체는 example.com입니다.

피싱이 자주 쓰는 속임수는 다음과 같습니다.

- 서브도메인 장식: login.공식처럼보이는단어.가짜도메인.com (겉보기 단어는 장식일 수 있음)

- 철자 미세 변형: naver → naverr / 0와 O, l과 I 같은 혼동 문자 사용

- 낯선 확장자: .xyz, .top 등 + 긴급 문구와 결합(확장자만으로 단정은 금지지만 경계 신호)

결론: “눈에 익은 단어가 들어갔다”가 아니라, 도메인이 정확히 공식과 일치하는지가 기준입니다.

2) 2순위: URL이 지나치게 길고, 이상한 파라미터가 많으면 일단 멈춤

피싱 링크는 추적·리다이렉트·토큰 등을 이유로 URL이 길어지는 경우가 많습니다. 물론 정상 서비스도 길 수 있지만, 문자/DM에서 온 링크가 길고 복잡하면 “직접 접속”으로 우회하는 게 안전합니다.

원칙: DM/문자 링크로 로그인하지 말고, 앱 또는 즐겨찾기/직접 입력으로 로그인.

3) 3순위: ‘https’ 자물쇠만 보고 안심하지 말기

https는 통신이 암호화되었다는 의미지, 공식 사이트라는 인증이 아닙니다. 요즘 피싱도 https를 쉽게 씁니다. 자물쇠는 참고 정도이고, 도메인이 본체입니다.

4) 4순위: 로그인 UI에서 자주 보이는 “가짜 티”

피싱 페이지가 디자인을 잘 베껴도, 사용성 디테일에서 어긋나는 경우가 많습니다.

- 비밀번호 보기/숨기기 토글이 이상하게 동작

- “로그인 유지” 같은 옵션이 과하게 강조되거나 어색한 위치

- 언어/띄어쓰기/마침표 스타일이 공식과 미묘하게 다름

- 비정상적으로 많은 정보를 요구(생년월일, 카드 정보, 주민번호 등)

- “보안 확인”을 이유로 인증코드 재입력/추가 설치를 요구

이런 신호는 “주소가 애매한 상태”에서 결정적으로 위험도를 올립니다.

5) 5순위: ‘로그인 방식’이 공식 프로세스와 다르면 위험

정상 서비스는 보통 로그인 흐름이 정형화되어 있습니다(앱 전환, 패스키, OTP 등). 그런데 갑자기:

- 문자로 온 링크에서 바로 로그인 요구

- QR/링크를 통해 결제나 계정 정지 해제를 하라며 로그인 강요

- “인증코드(6자리)를 여기에 입력”을 과하게 유도

이런 흐름은 피싱에서 흔합니다. 애초에 “링크를 통해 로그인” 자체가 위험도가 높습니다.

6) 가장 안전한 행동: 애매하면 ‘직접 접속’이 정답

피싱 방어의 끝판왕은 하나입니다.

“링크로 로그인하지 않는다.”

조금이라도 애매하면, 앱을 직접 열거나(금융/SNS/메일), 사이트 주소를 직접 입력하거나, 즐겨찾기로 접속하세요. 이 한 가지로 대부분의 피싱은 무력화됩니다.

7) 이미 아이디/비밀번호를 입력했을 때: 즉시 해야 할 5단계

입력했다면 “내가 바보였나”로 멈추지 말고, 속도로 대응해야 피해가 작아집니다.

1) 해당 계정 비밀번호 즉시 변경(재사용 금지, 길게)

2) 모든 기기/세션 로그아웃

3) 2FA 강화(SMS만 있으면 앱OTP/패스키로)

4) 복구 이메일/전화번호 점검(바뀐 게 없는지)

5) 연동 서비스(메일/클라우드/결제/광고 계정)도 로그인 알림 확인

특히 이메일 계정이라면 도미노 확산이 빠르니 우선순위를 높게 잡아야 합니다.

결론: “주소창 3초 + 직접 접속”만 습관화하면, 피싱의 80%는 막힌다

피싱 사이트는 앞으로도 더 정교해질 겁니다. 하지만 사용자가 지켜야 할 원칙은 오히려 단순해집니다. 로그인 페이지를 보면 디자인에 속지 말고, 주소창의 도메인을 먼저 보고, 애매하면 링크로 로그인하지 않고 공식 앱/공식 사이트로 직접 들어가는 것. 이 두 가지만 습관화해도 피싱 성공률은 급격히 떨어집니다. 그리고 중요한 건 “한 번 속았을 때의 대응”입니다. 입력을 해버렸다면 자책보다 먼저 비밀번호 변경, 세션 종료, 2FA 강화로 통제권을 되찾아야 합니다. 보안은 결국 행동의 문제이고, 빠른 루틴이 피해를 작게 만듭니다. 다음 글(29번)에서는 구글/애플 로그인 알림이 왔을 때 즉시 해야 할 조치를 다룹니다. “내가 한 적 없는데 로그인 알림이 왔다”는 상황에서 무엇부터 확인하고 어떤 순서로 막아야 하는지, 골든타임 대응을 체크리스트로 정리하겠습니다.